Cloud verspricht Flexibilität, Skalierbarkeit und niedrigen Wartungsaufwand, mitunter auch eine Reduktion der IT-Kosten. Tatsächlich aber bedarf es eines sorgfältigen Cloudmanagements, um die positiven Effekte des Cloud-Transformation wirklich für das Unternehmen nutzbar zu machen. Kosten, Sicherheit, Compliance und Governance gilt es im Blick zu haben. Im Vorfeld des Confare CIOSUMMIT, Österreichs größtem IT-Management Treffpunkt, haben wir Patrick Christ, Business Value Advisor bei Flexera gefragt, wie man für Transparenz im Multicloud Dschungel sorgt und wie sich die Rolle des CIO dabei verändert.

1. In Zeiten von Multicloud und einer wachsenden Zahl an SaaS Anwendungen in der Unternehmens-IT, ist es schwer den Überblick zu bewahren. Welche Risiken sind damit verbunden?

Ganz grundsätzlich lässt sich sagen: Fehlt es an Transparenz über die Technologie-Assets im IT-Ökosystem, leiden die Effizienz und die Performance eines Unternehmens. Das gilt im Übrigen nicht nur für Multiclound oder Cloud, sondern für das gesamte IT-Portfolio von Unternehmen – sei es SaaS, IaaS oder PaaS, On-Premise oder Cloud. Das Hauptanliegen der digitalen Transformation ist es ja, Prozesse effizienter, besser und einfacher zu machen. Das gelingt jedoch nur, wenn die dazu implementieren Tools und Systeme einheitlich und abteilungsübergreifend gemanagt und fortlaufend optimiert werden. Nur dann profitieren Unternehmen auch von den digitalen Innovationen. Das ist die zentrale Aufgabe, die sich Flexera für seine Kunden gesetzt hat: Wir unterstützen Unternehmen dabei, einen vollständigen Überblick ihres IT-Ökosystems zu gewinnen und das volle Potential ihrer technologischen Ressourcen auszuschöpfen.

Multicloud und die Risiken fehlender IT-Transparenz

-

Unnötige Ausgaben

Nach dem Flexera State of the Cloud Report 2020 erzielen ganze 25% der getätigten Ausgaben laut Umfrage keinen direkten ROI. Der Grund: Es fehlt an Transparenz sowie automatisierten Prozessen, um redundante, nicht oder nur wenig genutzte Anwendungen (Shelfware) zu beseitigen bzw. die Lizenzen bedarfsgerecht umzuverteilen. Unnötige Ausgaben entstehen auch durch überdimensionierte Cloud-Instanzen sowie dem wachsendem Problem von „Cloud Sprawl“ und „Rogue SaaS“ – zwei neuen Varianten der Schatten-IT. Die Vielzahl an Preis- und Nutzungsmodellen von Cloud-Anbietern wie AWS, Azure, Google, Oracle & Co. macht es zudem nicht einfacher, die Kosten für Public und Private Cloud im Überblick zu behalten und das beste Preis-Leistungs-Verhältnis für jede Anwendung zu bestimmen. Auch Sonderaktionen und Paketpreise von Cloud-Anbietern werden noch zu wenig berücksichtigt. Zwar setzen Anwender laut Flexera-Report verstärkt auf automatisierte Prozesse, um Workloads nach Feierabend herunterzufahren (46%) und Cloud-Instanzen bedarfsgerecht zu lizenzieren (36%). Allerdings werden die Möglichkeiten Kosten einzusparen noch nicht im vollem Umfang ausgeschöpft. So nutzen nur 28% der befragten Unternehmen Multicloud Management-Tools.

-

Compliance-Risiken

Mit der Cloud hat das ohnehin nicht einfache Lizenzmanagement deutlich an Komplexität gewonnen. Das betrifft nicht nur die Kosten, sondern auch die Compliance. Nur weil eine Software beispielsweise innerhalb einer Cloud-Umgebung installiert und genutzt werden kann, heißt dies nicht automatisch, dass Unternehmen dies auch dürfen. Die Bestimmung unterscheiden sich von Cloud zu On-Premise und von Anbieter zu Anbieter, sind teilweise widersprüchlich und schwer zu durchschauen. Welche Nutzung durch die erworbene Lizenz tatsächlich abgedeckt ist, muss immer wieder geprüft werden. Andernfalls laufen Unternehmen Gefahr gegen Lizenz-Richtlinien zu verstoßen und beim nächsten Auditverfahren sogenannten True-Up-Fees zahlen zu müssen. Diese Nachzahlungen stehen dem Anbieter gemäß Vertrag zu und können in die Millionen gehen. Wer hier den Überblick behält und auf detaillierte IT-Asset-Daten zurückgreifen kann, hat die deutlich besseren Karten – sowohl bei On-Premise als auch in der Cloud. Ein weiterer Multiplikator in Bezug auf die Komplexität stellen die Hybrid Nutzungsrechte da. In welchem Fall darf ich die Lizenzen für beide Welten nutzen? Besonders während der Transition in die Cloud stellt das viele Unternehmen vor große Herausforderungen.

-

Sicherheit

Die meisten sicherheitsrelevanten Super-GAUs resultierten aus veralteter und nicht gepatcher Software. Die IT-Sicherheit kann nur Anwendungen schützen, von deren Existenz sie auch weiß. Daher stellen unberechtigte und für die IT nicht sichtbare Anwendungen (Schatten-IT) ein so großes Sicherheitsrisiko dar. Die Software kann im Vorfeld nicht auf Sicherheitslücken, Kompatibilität mit anderen Systemen und internen Nutzungsrichtlinien überprüft werden. Software Vulnerabilities bleiben ungepatcht und öffnen Hackern Tür und Tor, während proprietäre Daten gegenüber Dritten offengelegt werden. Auch die Frage, welche IT-Assets in den nächsten sechs Monaten das End-of-Life erreichen, lässt sich auf dieser Informationsgrundlage nicht zu 100% beantworten.

Detaillierte und aktuelle IT-Asset-Daten bilden – ganz unabhängig von Schatten-IT – das Fundament für ein effektives Software Vulnerability Management. Vom Zeitpunkt der Offenlegung von Softwareschwachstellen und dem Zeitpunkt, zu dem diese erkannt und behoben werden, vergeht in der Regel etwas Zeit. Alle Patches unverzüglich und gleichzeitig zu installieren ist im täglichen IT-Betrieb und bei der Vielzahl an Sicherheitslücken nahezu unmöglich. Ein gewisses Risiko ist daher nie auszuschließen. Umso wichtiger ist es für Unternehmen, die Schwachstellen auf Basis fundierter Daten und Threat Intelligence zu evaluieren und nach ihrer Kritikalität zu priorisieren. Ohne ausreichend Transparenz innerhalb des IT-Portfolios ist das nicht möglich.

Wie Vordenker mit Cloud neues Business schaffen

Confare CIO Digital ThinkTank am 26. Jänner 21

-

Planung und Strategie (Governance)

Wir befinden uns aktuell in einem Wandel im ITAM und SAM allgemein. KPIs und Kennzahlen sind wichtiger als je zuvor. Das Management braucht verlässliche Daten um unternehmenskritische Entscheidungen unverzüglich treffen zu können. Fehlt es an Transparenz, fehlt auch die Entscheidungsgrundlage für die Planung und Bewertung der Infrastruktur. Bei der kontinuierlichen Bereitstellung, Skalierung und Stilllegung von Services muss die IT-Abteilung eine konsistente Servicebereitstellung mit möglichst geringen Kosten und Risiken für das Unternehmen sicherstellen. Das IT-Procurement wiederum braucht Planungssicherheit, um Ausgaben und Neuanschaffungen langfristig managen und optimieren zu können. Auch wichtige IT-Initiativen wie die Cloud Migration gelingen nur bei genauem Einblick in die IT-Landschaft. Hier ist eine genaue Analyse der Workloads notwendig, um zu bestimmen, welche Anwendungen in die Cloud migriert werden sollen. Wer dabei Anwendungsabhängigkeiten nicht abbilden kann, macht sich unter falschen Vorzeichen in die Cloud auf.

2. Schatten-IT sind Tools und Technologien, die nicht durch die interne IT-Abteilung implementiert und gemanaged werden. Führen verteiltes Arbeiten/SaaS hier zu einer Zunahme? Wie geht man richtig damit um?

Der unkomplizierte Erwerb über Emailkonto und Kreditkarte hat Mitarbeiter von je her dazu verleitet, Cloud-Instanzen und Cloud-Anwendungen (SaaS) eigenmächtig und ohne Absprache mit der IT zu erwerben. Durchschnittlich kommen in Unternehmen 15x mehr SaaS-Anwendungen zum Einsatz als auf offizieller Seite bekannt ist. Mit Covid-19 und der Verlagerung zu Remote Working und Home Office hat sich dieses Problem in kürzester Zeit verschärft. Das stellt auf mehreren Ebenen ein Risiko dar. Zum einen treibt die unkontrollierte Ausbreitung die Kosten weiter in die Höhe, da es an Kontrollinstanzen fehlt und Preisvorteile und Mengenrabatte nicht im vollen Umfang genutzt werden können. Zum anderen entgehen dem Procurement aufschlussreiche Informationen, die bei Verhandlungen mit Cloud-Service-Anbietern sowie der Planung des IT-Haushalts von entscheidendem Vorteil sind. Nicht administrierte Software ist zudem auch immer ein Sicherheitsrisiko, da sich Schwachstellen nicht managen und die Einhaltung des Datenschutzes nicht überprüfen lassen. Und schließlich bleiben bei der Schatten-IT viele Compliance-Fragen außen vor.

SaaS-Anwendungen im gesamten Unternehmen manuell zu identifizieren und zu managen ist kaum möglich. Denn die Anwendungsdaten sind fragmentiert, im gesamten Unternehmen verteilt und oft ungenau und unvollständig. Darüber hinaus kostet die Erfassung aller Daten schlichtweg zu viel Zeit und liefert in der Regel keinen Echtzeit-Überblick aktueller IT-Bestände.

Gefragt ist daher ein SaaS-Managementtool, das einen Großteil des Prozesses der Überwachung und Verwaltung der SaaS-Anwendungen automatisiert. Die Lösungen geben nicht nur einen genauen Überblick aller SaaS-Anwendungen im Unternehmen, sondern liefern auch detaillierte Informationen (z. B. Kosten, Vertragslaufzeit, Abrechnungsmodell, End-of-Life). Die Integration mit anderen Unternehmenssystemen – wie dem Finanzcontrolling – ermöglicht es Schatten-IT aufzudecken. So verrät der Blick ins Ausgabenmanagement-, Buchhaltungs- und Abrechnungssysteme, wer wo abseits offizieller Kanäle Anwendungen kauft und bezahlt. Einzelne Transaktionsdatensätze lassen sich bis ins Detail überprüfen und zurückverfolgen – zum Beispiel über typische Abrechnungscodes der Software-Anbieter. Die erfassten Daten und Berichte werden dann unterschiedlichen Abteilungen und Geschäftseinheiten im Unternehmen zur Verfügung gestellt – vom Einkauf über die IT-Sicherheit bis hin zu ITAM- und SAM-Teams

Gefragt ist daher ein SaaS-Managementtool, das einen Großteil des Prozesses der Überwachung und Verwaltung der SaaS-Anwendungen automatisiert. Die Lösungen geben nicht nur einen genauen Überblick aller SaaS-Anwendungen im Unternehmen, sondern liefern auch detaillierte Informationen (z. B. Kosten, Vertragslaufzeit, Abrechnungsmodell, End-of-Life). Die Integration mit anderen Unternehmenssystemen – wie dem Finanzcontrolling – ermöglicht es Schatten-IT aufzudecken. So verrät der Blick ins Ausgabenmanagement-, Buchhaltungs- und Abrechnungssysteme, wer wo abseits offizieller Kanäle Anwendungen kauft und bezahlt. Einzelne Transaktionsdatensätze lassen sich bis ins Detail überprüfen und zurückverfolgen – zum Beispiel über typische Abrechnungscodes der Software-Anbieter. Die erfassten Daten und Berichte werden dann unterschiedlichen Abteilungen und Geschäftseinheiten im Unternehmen zur Verfügung gestellt – vom Einkauf über die IT-Sicherheit bis hin zu ITAM- und SAM-Teams

Darüber hinaus gilt es einige zentrale Best Practices zu beachten, um Sicherheit und Compliance bei SaaS-Anwendungen durchzusetzen. Dazu zählen:

- Single-Sign-On für ein Mindestmaß an Zugangskontrolle

- Multi-Faktor-Authentifizierung für sicherheitskritische Anwendungen und Systeme

- Offboarding-Prozesse, um den Zugang zu relevanten SaaS-Anwendungen bei Bedarf schnell beenden zu können

- Standardisierte Templates und Policies, um Konfigurationsfehler zu verhindern

- Automatisieren von Prozessen, um das Risiko von Fehlern auf ein Minimum zu reduzieren und Richtlinien auf unternehmensebene durchgängig durchzusetzen

3. Wie hat sich die Rolle von CIOs vor dem Hintergrund der digitalen Transformation verändert? Haben sich mit Covid-19 die Prioritäten und Aufgaben geändert?

Die IT wird in Unternehmen als der Katalysator für die digitale Transformation angesehen. Damit verändert sich nicht nur das Spielfeld der IT grundlegend. Auch das Aufgabengebiet von IT-Verantwortlichen ist gewachsen. Nach einer Umfrage von Flexera („2020 Digital Transformation Planning Report”), stellt die digitale Transformation für mehr als die Hälfte der CIOs und IT-Führungskräfte derzeit ihre Hauptaufgabe dar. Dahinter folgen Initiativen, die eng mit der Implementierung und Bereitstellung neuer, schnellerer und hochdynamischer Technologien einhergehen, z. B. Cybersicherheit, Cloud Migration und die Verbesserung der Kundenerfahrung.

Diese Prioritäten haben mit Beginn der COVID-19 Pandemie nichts an ihrer Dringlichkeit verloren. Vielmehr hat diese Entwicklung an Geschwindigkeit gewonnen. Das Coronavirus hat mit einem Schlag klar gemacht, wie wichtig Cloud und Digitalisierung sowohl für den Geschäftsbetrieb mit Kunden und Partnern als auch für die Mitarbeiter im Home-Office ist. Es überrascht daher nicht, dass 59% der befragten Unternehmen einen deutlichen Anstieg in ihrer Cloud-Nutzung erwarten. Die Migration von Services in die Cloud stand bei vielen Unternehmen von einem Tag auf den anderen an oberster Stelle. Um wirtschaftliche Folgen der Krise abzufedern waren Unternehmen vor allem damit beschäftigt, ihr Software Asset Management an die veränderten Rahmenbedingungen anzupassen.

Nach dieser ersten heißen Phase der Umstellung heißt es nun: Kosten sparen und IT-Ausgaben auch langfristig reduzieren. Für 81% der befragten Unternehmen besteht derzeit die größte Herausforderung darin, den wachsenden Einsatz von SaaS, Cloud und Containern zu managen und die Kosten niedrig zu halten. Die Optimierung von Workloads, ein effizientes Ausgabenmanagement und eine konsequente Cloud-Governance werden damit zu den dringlichsten Aufgaben für IT-Verantwortlichen

Je ausgereifter die ITAM- und SAM-Prozesse, desto besser, sicherer und flexibler können CIOs in diesem neuen IT-Umfeld navigieren und Unternehmen auf Kurs halten. Die klare strategische Ausrichtung vieler CIOs ist hier von Vorteil. Mehr als die Hälfte der Befragten gaben an, ihre strategische IT-Roadmap mindestens einmal im Monat neu zu überprüfen und entsprechend auszurichten. 31% davon nehmen sogar wöchentliche Anpassungen vor. Mehr Transparenz beim Ausgabenmanagement, ein ganzheitlicher Blick auf die IT-Landschaft und detaillierte und aktuelle Daten über alle Technologie-Assets im Unternehmen sind für CIOs damit der Schlüsselfaktor, um bessere Geschäftsentscheidungen zu treffen und ihrer Rolle als Vorbereiter der digitalen Transformation gerecht zu werden – in Krisenzeiten, aber auch darüber hinaus.

4. Welche technischen und organisatorischen Aspekte muss man für ein zukunftssicheres Cloudmanagement berücksichtigen?

In den Anfängen der Cloud wurden Cloudimplementierungen von Geschäftseinheiten und Anwendungsteams oft im Alleingang eingerichtet. Heute sind zentrale IT-Teams für die Cloudnutzung im gesamten Unternehmen zuständig und müssen als eine Art Multicloud-Broker fungieren. Dabei gilt es, mehrere Aufgaben zu jonglieren: Governance, Kostenmanagement und das Umsetzen einer neuen IT-Kultur.

-

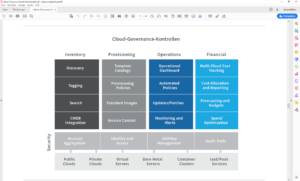

Implementierung von Multicloud Governance

Public Clouds benötigen eine reibungslose Governance, die notwendige Kontrollen integriert und automatisiert (siehe Abbildung). IT-Teams können so Cloudressourcen genauso schnell bereitstellen, wie sie von Cloudanbietern angeboten werden. Tatsächlich kann eine effektive Governance in Kombination mit Automatisierung dafür sorgen, dass Mitarbeiter noch schneller vollständig konfigurierte Stacks oder Anwendungen in öffentlichen oder privaten Clouds erhalten. Das bringt nicht nur Agilität und macht den Weg für Digitalisierungsprozessen, sondern kann auch eine wirkungsvolle Waffe im Kampf gegen Schatten-IT darstellen.

Public Clouds benötigen eine reibungslose Governance, die notwendige Kontrollen integriert und automatisiert (siehe Abbildung). IT-Teams können so Cloudressourcen genauso schnell bereitstellen, wie sie von Cloudanbietern angeboten werden. Tatsächlich kann eine effektive Governance in Kombination mit Automatisierung dafür sorgen, dass Mitarbeiter noch schneller vollständig konfigurierte Stacks oder Anwendungen in öffentlichen oder privaten Clouds erhalten. Das bringt nicht nur Agilität und macht den Weg für Digitalisierungsprozessen, sondern kann auch eine wirkungsvolle Waffe im Kampf gegen Schatten-IT darstellen.

-

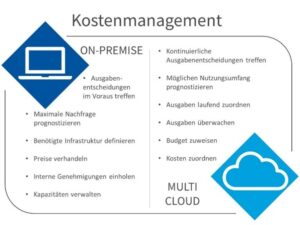

Kostenmanagement in der Multicloud

Wollen Multicloud-Broker die Effizienz des Cloud-Ausgabenmanagements steigern und unnötige Kosten reduzieren, müssen sie Transparenz schaffen. Zentrale Bestandteile sind dabei:

-

-

- Verständnis von Cloudpreismodellen mit Hunderttausenden SKUs

- Analyse komplexer Cloudrabattoptionen

- Prognose der Cloudnutzung und -kosten

- Analyse von Cloudabrechnungen mit Millionen von Einzelposten

- Definition von Strategien zur Ressourcenkennzeichnung

- Zuordnung der Cloudkosten

- Nachverfolgung der Cloudausgaben im Verhältnis zum Budget

- Identifizierung von Cloudverschwendung, also unnötigen Cloud-Instanzen

- Automatisierte Ermittlung von Cloudverschwendung und Überbereitstellung

- Zusammenarbeit mit Finanz- und Technikteams

-

-

Struktureller Wandel zum Multicloud-Unternehmen

Multicloud-Broker sind auf eine Reihe von Ressourcen und automatisierten Tools angewiesen, um Ausgabenmanagement und Governance in den Griff zu bekommen. Gleichzeitig geht es auch nicht ohne einen organisatorischen und kulturellen Wandel in der IT. Dabei gilt es Mitarbeiter für Sicherheits- und Compliance-Risiken im Umgang mit der Cloud zu sensibilisieren, klare und einfache Richtlinien innerhalb des Unternehmens zu definieren und durchzusetzen sowie eng mit Einkauf und Beschaffung, der Rechtsabteilung sowie dem Sicherheitsteam zusammen zu arbeiten. Zu den Grundregeln im Umgang mit Multicloud gehört es beispielsweise, die Cloudabrechnung zu konsolidieren und alle Cloudkonten in einer strukturierten Hierarchie zusammenzufassen. Feste Regeln für den Zugriff auf Cloudkonten und feste Rollen erhöhen die Sicherheit, während eine automatisierte Bereitstellung Zeit spart und gleichzeitig die Einhaltung von Governance-Anforderungen sicherstellt. Dazu zählt u. a. auch ein Bereitstellungskatalog für gängige Instanzen oder Stacks (z. B. Basis-Linux, Windows-VM). Showback- und Chargeback-Berichte erlauben unterschiedlichen Geschäftseinheiten oder Teams einen genauen Einblick in die Ausgaben. Gemeinsam kann entschieden werden, ob Käufe von Reserved Instances oder andere Rabattmöglichkeiten zentral vom Einkauf oder dezentral durchgeführt werden sollen. Und schließlich kann die IT über eine automatisierte Richtlinienprüfung, Eigentümer von Ressourcen über unnötige Ausgaben, kaum genutzte Anwendungen oder Compliance-Verstöße informieren und so mögliche Probleme und Risiken entschärfen.

5. Wie unterscheidet sich das Cloudmanagement von den klassischen SAM Ansätzen?

In der Vergangenheit ging es beim klassischen SAM darum, die maximale Anzahl an Lizenzen festzulegen, die ein Kunde nutzen durfte. In der Regel waren dabei die Kosten im Vorfeld festgelegt – das heißt, der Kunde zahlte den vollen Preis, auch wenn er unter Umständen gar nicht die komplette Kapazität nutzte.

Mit dem Trend zu cloudbasierten Services verändert sich dieser Ansatz mehr und mehr. Statt starrer Lizenzierungsbestimmungen kommt es nun zu Verträgen mit variablem Preismodell und ermäßigten Gebühren solange ein Mindestmaß an Nutzung nicht überschritten wird. Einige Softwareanbieter ermöglichen ihren Kunden bereits Lizenzmodelle, bei denen sich die Bezahlung an Transaktionen oder Nutzung richtet. Dieses On-Demand-Preismodell der Cloud erfordert eine grundlegend andere Denkweise als es bei einer On-Premise-Infrastruktur der Fall ist. So verlagert sich beispielsweise bei der Nutzung von Cloud-Diensten und Subskriptionslizenzen das Risiko von der Unterlizenzierung zur Überlizenzierung.

Ein weiterer Unterschied: Herkömmliche lokale Infrastrukturen für ein Rechenzentrum erfordern Vorabinvestitionen. Ist diese einmalig genehmigt und die Hard- und Software gekauft, gibt es oft keinen Prozess, bei dem geprüft wird, ob die Ressourcen in der Praxis auch effizient genutzt werden und einen ROI für das Unternehmen darstellen. Anders bei der Cloud: Hier lässt sich die Nutzung von Anwendungen genau prüfen und die Cloud-Ausgaben überwachen, um so kontinuierlich und sofort Einsparungen zu realisieren. Soweit die Theorie. In der Realität fehlt es jedoch noch häufig an der kontinuierlichen Anpassung der Lizenzen an die tatsächliche Nutzung.

Ein weiterer Unterschied: Herkömmliche lokale Infrastrukturen für ein Rechenzentrum erfordern Vorabinvestitionen. Ist diese einmalig genehmigt und die Hard- und Software gekauft, gibt es oft keinen Prozess, bei dem geprüft wird, ob die Ressourcen in der Praxis auch effizient genutzt werden und einen ROI für das Unternehmen darstellen. Anders bei der Cloud: Hier lässt sich die Nutzung von Anwendungen genau prüfen und die Cloud-Ausgaben überwachen, um so kontinuierlich und sofort Einsparungen zu realisieren. Soweit die Theorie. In der Realität fehlt es jedoch noch häufig an der kontinuierlichen Anpassung der Lizenzen an die tatsächliche Nutzung.

Auch bei der Compliance gibt es Unterschiede, die jedoch nichts an der Komplexität des Lizenzmanagement ändern. Unter dem Aspekt der Lizenzierung macht es nämlich sehr wohl einen Unterschied ob eine Anwendung in der Cloud, auf physikalischer Hardware, auf virtuellen Maschinen im eigenen Rechenzentrum oder in externen Rechenzentren läuft. Mit der Einführung der Virtualisierung haben die verschiedenen Anbieter von Software unterschiedliche – und oft verwirrende – Bestimmungen vorgegeben, die die Nutzung ihrer Software im Detail regeln. Einige Anbieter bieten eine solche Nutzung beispielsweise nur im Rahmen von Speziallizenzen an. Andere verbieten ausdrücklich die Nutzung ihrer Software in der Cloud.

Die Cloud macht also nicht alles automatischer einfacher. Vielmehr ist es die hohe Komplexität, die sowohl der Cloud als auch dem „klassischen“ SAM gemeinsam ist. Das betrifft sowohl die Compliance als auch das Ausgabenmanagement. Hier gilt immer noch: Wer komplexe und heterogen IT-Umgebungen managen will, ist auf entsprechende Asset-Management-Prozesse und Tools angewiesen. ◾