Siegfried (Ziggy) Schauer ist wohl das, was man einen Cybersecurity Nerd nennt. Genau der Richtige, um für unser Cybersecurity Infocenter in Zusammenarbeit mit T-Systems Austria einen Einblick in die Herausforderung Incident Response zu geben. Denn auch wenn es in den Unternehmen immer mehr Bewusstsein dafür gibt, das reine Prävention nicht ausreicht, ist man doch meistens zu wenig auf die Frage vorbereitet, was zu tun ist, wenn etwas passiert. Immerhin sind ja die Bedrohungen vielfältig und die Bandbreite der zu treffenden Maßnahmen umfangreich. Was empfiehlt also der Profi, um im Fall des Falles nicht unvorbereitet zu sein.

Experten gehen davon aus, dass für moderne Unternehmen nicht mehr die Frage ist, ob Cyberangriffe stattfinden werden, sondern nur wann – Sind Deiner Ansicht nach die meisten Unternehmen ausreichend auf so eine Situation vorbereitet?

Mehrere unabhängige Studien zeigen, dass Cyber-Angriffe um die 200 Tage unentdeckt bleiben. In dieser Zeit kann sich der Angreifer im Netzwerk festsetzen und enorme Schäden anrichten. Nach der Erkennung benötigen die meisten Unternehmen fast nochmal die gleiche Zeit bis sie diese Bedrohung eingedämmt und den Normalbetrieb wiederhergestellt haben.

Wir sehen bei vielen Firmen ein Ungleichgewicht bei präventiven, detektiven und responsiven Maßnahmen.

Es ist sehr schwer sich gegen zielgerichtete Angriffe zu schützen. Dafür sind präventive Maßnahmen, wie Firewalls oder Virenscanner, keinesfalls ausreichend. Um auf erfolgreiche Angriffe richtig zu reagieren benötigt man einen Incident-Response-Prozess, damit schnell und richtig gehandelt werden kann.

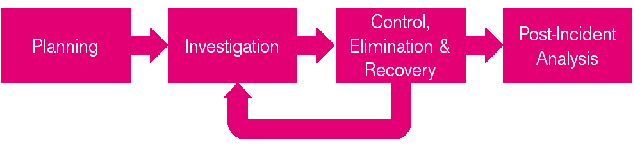

Ein Incident-Response-Prozess besteht dabei aus mehreren Phasen. Bereits die Planungsphase legt den Grundstein für eine erfolgreiche Incident Reponse. Kommt es zu einem Vorfall, wird zuerst eine Investigation durchgeführt um das Ausmaß zu erkennen. Anschließend wird der Vorfall so schnell wie möglich unter Kontrolle gebracht und der ursprüngliche Zustand wiederhergestellt. Abschließend werden die Ursachen und der Verlauf des Incidents analysiert.

Momentan findet gerade ein Umbruch statt und viele Firmen realisieren, dass sie in diesem Bereich bis dato kaum investiert haben. Hier ist es sehr wichtig auf den richtigen Partner zu setzen, welcher auf erfahrene Leute mit den nötigen technischen, als auch organisatorischen Skills zurückgreifen kann und zusätzlich das notwendige Toolset mit sich bringt.

Wie reagiert man richtig auf einen Angriff? Was sind die sofortigen, kurzfristigen und langfristigen ToDos für Cybersecurity Verantwortliche?

Nicht hektisch werden! Es sollte möglichst rasch das Ausmaß des Incidents analysiert werden. Ist das Ausmaß bekannt, können geeignete Gegenmaßnahmen entwickelt werden. Kurzfristig benötigt man dafür die richtigen Ansprechpersonen. Langfristig jedoch sollte man sich einen detaillierten Plan zurechtlegen, der aufzeigt wie der Incident Response Prozess funktioniert um möglichst schnell wieder in den normalen Betriebsmodus zurückkehren zu können.

Die Gegenmaßnahmen variieren je nach Incident und können von einfachen Konfigurationsänderungen bis hin zu einer vollständigen Neuinstallation der betroffenen Systeme führen.

- Unterbindung der Kommunikation durch Content-, URL- oder IP-Filter,

- Black- oder Sinkholing durch DNS- oder Routing- Konfigurationsänderungen,

- VLAN Isolierung betroffener Systeme,

- Deaktivierung von Services auf Hosts

Die Eliminierung zielt darauf ab, dem Angreifer systematisch seine Möglichkeiten zu unterbinden. Dies beinhaltet z.B.

- Entfernung von Malware,

- Neuaufsetzen von Systemen,

- Einspielen von Software Updates (Patch Management),

- Instruktion von Benutzern,

- Einleiten rechtlicher Schritte.

Was sind die wichtigsten Aspekte, die Unternehmen einplanen müssen, um im Bereich Incident Response gerüstet zu sein?

Der wichtigste Punkt ist, wie bereits erwähnt, die richtigen Ansprechpartner zu kennen. Oft wird viel Zeit verloren, da die Informationen an die falschen Personen gesendet werden oder kein Ansprechpartner vorhanden ist.

Daher stellt sich oft die Frage, an wen kann ich mich samstagabends wenden, wenn ich einen Security Incident habe?

Wenn Sie diese Frage beantworten können, dann ist der erste Schritt bereits getan.

Neben den Betriebs-Spezialisten benötigt man auch Spezialisten für Incident Response, Forensik und Malware Analyse. Dieses Know-How wird oft durch spezialisierte CERT Teams (Computer Emergency Response Team) abgedeckt.

Abgesehen von einem funktionierendem IR Prozess sind die wichtigsten Punkte:

- Ein funktionierender Incident Plan: Wer sind die Ansprechpartner (Rollenverteilung) für Analyse, Management Kommunikation, externe Kommunikation? Ebenso sollte hier festgehalten werden wann der jeweilige Prozess beginnt.

- Die externe Kommunikation: Wie informiert man die betroffenen Kunden?

- Eine vollständige Dokumentation aller Vorkommnisse.

- Die Post-Incident-Analyse:

- Alle Ergebnisse werden aufbereitet nach Attack Attribution, Attack Vector, ausgenutzte Schwachstellen, Ergebnisse der forensischen sowie Malware Analyse , Rekonstruktion des zeitlichen Ablaufs des Angriffs, und Ergebnisse der Phase Control, Elimination & Recovery, z.B. welche Maßnahmen wurden durchgeführt und welche Probleme traten auf.

Mit welchen Technologien sind Angreifer ausgestattet?

Abhängig von der Motivation der Angreifer, zB. ob staatlich motiviert oder Industriespionage im Fokus ist, spielt natürlich Geld eine maßgebliche Rolle. Cyber-Crime bewegt mehr Geld als der weltweite Drogenhandel. Seit Jahren steigen diese Zahlen, aber das was bekannt und teils medial erwähnt wird ist sicherlich nur die Spitze des Eisbergs.

Es war für Kriminelle noch nie so einfach wie in der heutigen Zeit. Für das Anmieten eines Botnets und das Verteilen von Ransomware gibt es mittlerweile sogar Tutorials mit einschlägiger Kontaktaufnahme auf Youtube. Try and Buy gehört ebenso zum Standard der Kriminellen.

Handelt es sich um zielgerichtete Angriffe zum Zweck der Industriespionage ist es unter anderem nicht unüblich, dass die Entwicklung und die verwendeten Exploits über Jahre hinweg dauern und Millionen an Euros verschlingen. Ob sich dieses Investment rechnet zeigten beispielsweise Stuxnet oder Duqu bereits eindrucksvoll.

Kann man sich als Unternehmen auf Alles vorbereiten? Wie reagiert man auf Angriffe, die auf bisher unbekannte Art und Weise erfolgen?

Ja. Jeder Angriff ist einzigartig aber durch einen Incident Response Prozess hat man die richtige Methodik um auf unbekannte Angriffe richtig und schnell zu reagieren.

Mit der passenden Vorbereitung ist man daher auch auf unbekannte Angriffe bestmöglich gerüstet. Dazu zählen Basis IT-Werkzeuge wie Assetmanagement, Inventory und zentrales Logging. Aber auch Spezialwerkzeuge wie ein Security Information und Event Management (SIEM) System inklusive dazugehörigem Security Operations Center (SOC) helfen vor allem bei einer raschen und richtigen Reaktion.